L’abbiamo letto un po’ dovunque, la NSA (National Security Agency), l’agenzia nazionale americana per la sicurezza, ci spia. Persino Angry Birds, il popolare gioco per smartphone potrebbe essere stato “condizionato” dalla NSA per spiare i movimenti e le attività degli utenti. Ma per spiarci, la NSA non si ferma alle “semplici” vulnerabilità o backdoors del software ma sfrutta sofisticati metodi di hacking per ottenere l’accesso mirato ai sistemi. L’agenzia infatti ha un catalogo di strumenti da far invidia a James Bond, attraverso cui gli analisti della NSA sono in grado di accedere a qualsiasi potenziale fonte di dati di un determinato “bersaglio”.

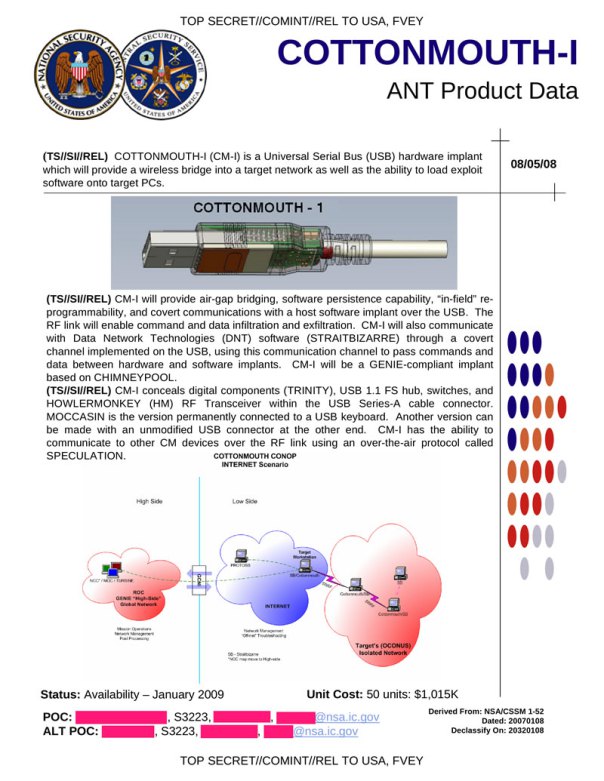

In alcuni casi, la NSA ha modificato il firmware dei computer e dell’hardware di rete di grandi aziende, incluse Cisco, Dell, Hewlett-Packard, Huawei e Juniper Networks in modo da dotarli di occhi e orecchie indiscrete che potessero spiare qualsiasi movimento all’interno di un ufficio preso di mira. In altri sistemi, la NSA ha realizzato degli exploit personalizzati del BIOS che possono sopravvivere anche dopo la formattazione e reinstallazione del sistema operativo. In altri ancora, la NSA ha costruito e distribuito degli innocui (all’apparenza) cavi USB dotati di una radio ricetrasmittente in grado di trasmettere qualsiasi tipo di dato passi attraverso il cavo.

I documenti ottenuti da Der Spiegel, quotidiano tedesco, rivelano una fantastica collezione di strumenti di sorveglianza risalenti al 2007 e 2008 che ha permesso alla NSA di raccogliere grandi quantità di dati per lunghi periodi di tempo in maniera pressochè invisibile. Infatti, tali strimenti sono progettati in modo tale che la NSA possa svolgere l’attività di “rilevamento” con un rischio minimo o nullo di essere scoperta. I prodotti di questo fantomatico catalogo sono ormai obsoleti e sono stati probabilmente già sostituiti con nuove tecnologie ancora più invisibili, ma è probabile che molti exploit siano ancora in uso in alcune attività di sorveglianza della NSA.

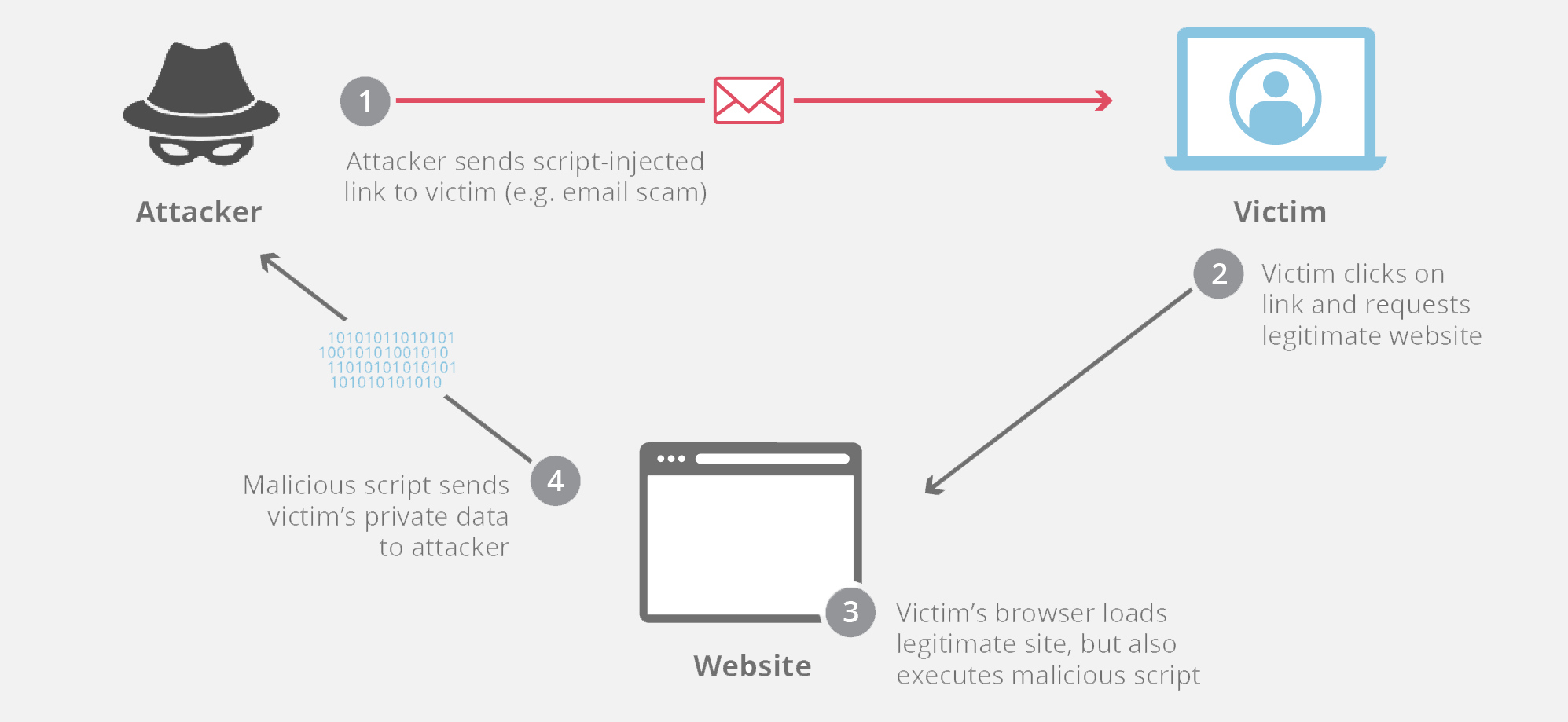

Ovviamente dal catalogo non si evince in alcun modo se i produttori hardware hanno svolto un ruolo nello sviluppo e nella consegna delle backdoors, in parole povere se sono stati coinvolti. Anzi, solitamente smentiscono ad alta voce qualsiasi collegamento con la NSA (vedi Angry Birds). Il “NSA ANT catalog“ sembra essere un catalogo fornito dalla divisione ANT della NSA per la divisione TAO (Tailored Access Operations), una specie di “superufficio” per lo spionaggio cybernetico. Le pagine mostrano che molti degli strumenti offerti sono degli exploit per Windows progettati appositamente per utilizzare bugs del sistema operativo e “telefonare a casa” NSA trasmettendo ad essa un flusso di dati; Ovviamente, come la maggior parte del malware, questi exploit possono essere eliminate da remoto.

Alcuni strumenti del catalogo

Le backdoors basate su hardware e firmware richiedono di essere installati manualmente dagli operatori NSA nei sistemi. In questo modo le backdoors riescono a sopravvivere anche dopo una reinstallazione a basso livello del sistema operativo. Ad esempio, lo Swap, è un attacco BIOS sviluppato dalla NSA che carica un sistema di sorveglianza al boot dell’apparecchio. Esso si insidia all’interno dell’Host Protected Area del disco rigido del computer e viene caricato prima dell’avvio del sistema operativo.

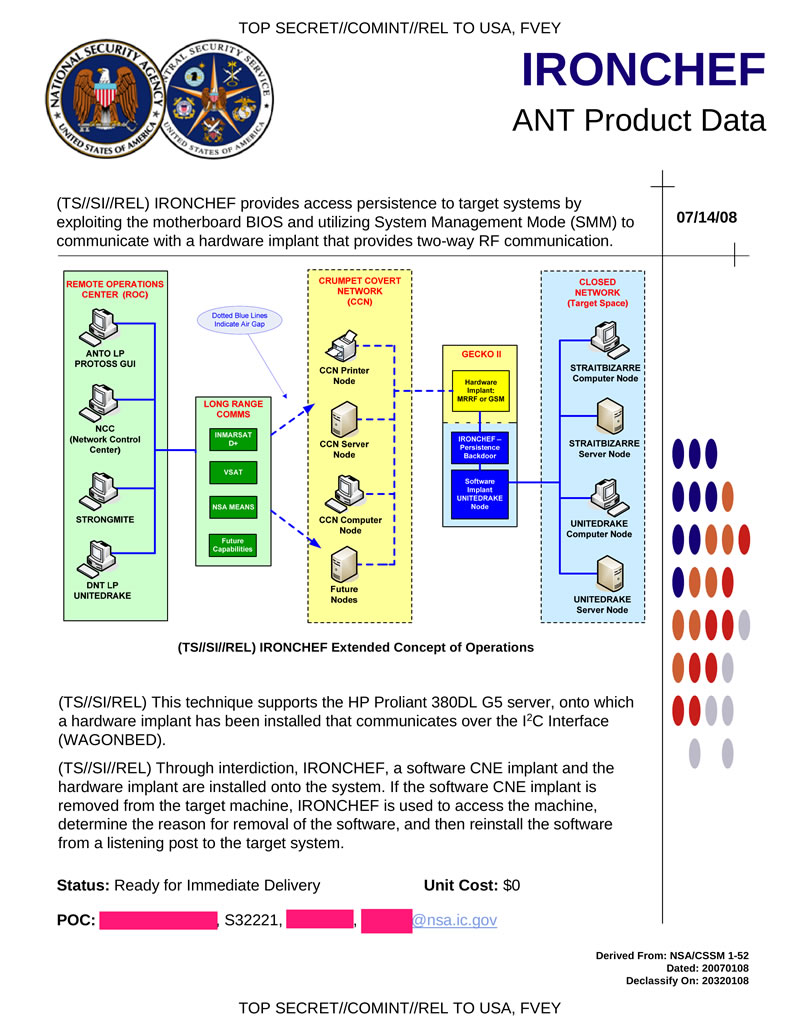

Altri attacchi BIOS sono stati sviluppati per sfruttare il System Management Mode (SMM), funzionalità presente nei server Dell e Hewlett-Packard. I server Dell PowerEdge sono stati presi di mira con un impianto chiamato Deitybounce, mentre i server HP Proliant G5 360DL sono stati presi di mira con uno chiamato Ironchef. Attraverso questi strumenti, gli operatori NSA riescono ad ottenere il controllo remoto dei sistemi in modalità SMM e avere la possibilità di avviare dei rootkits sul sistema operativo del server.

Anche l’hardware di rete è un bersaglio della NSA. Per esempio, una raccolta di backdoors chiamata Montana (SCHOOLMONTANA, SIERRAMONTANA, e STUCCOMONTANA), è stata progettata appositamente per il BIOS dei router Juniper Networks che utilizzano il sistema operativo Junos, un derivato di FreeBSD. Una volta installate le backdoors, all’avvio del router il BIOS “corrotto” modifica il kernel del sistema operativo caricato in memoria, creando una specie di centrale operativa che fornisce alla NSA il controllo remoto del router e consente l’invio dei dati tramite la connessione di rete. Questi router sono dotati di una scheda di memoria dove viene caricato il sistema operativo, ma in ogni caso anche con la sostituzione fisica della scheda di memoria, risulta impossibile sbarazzarsi delle backdoors.

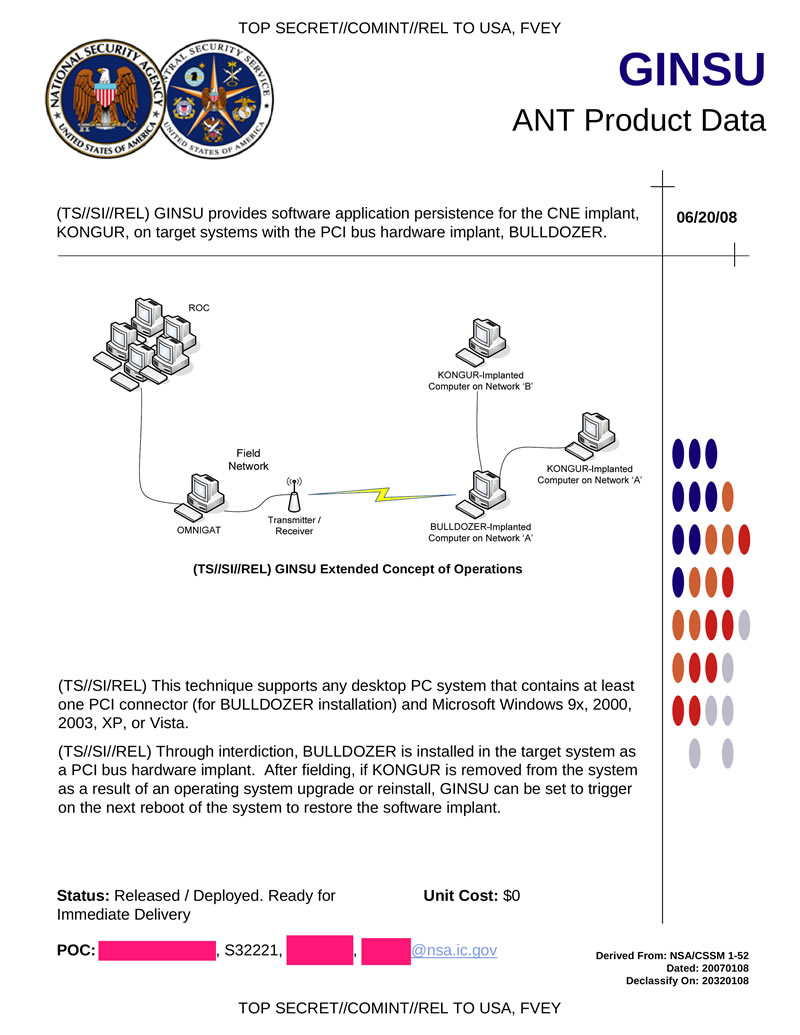

Per i sistemi in cui è impraticabile un attacco al bios, la NSA ha altri strumenti per installare una backdoor persistente. Uno di questi sistemi è Ginsu. In questo caso si installa un dispositivo hardware chiamato Bulldozer in un connettore PCI del computer che crea attraverso un rootkit (Kongur) un ponte wireless “stealth”, che a sua volta fornisce un controllo remoto via radio agli operatori TAO della NSA. Se il rootkit sul sistema viene rimosso, ad esempio, dopo una formattazione del sistema operativo, la backdoor Ginsu si reinstalla nuovamente al prossimo boot-up.

E quelle reti che non dispongono di una connessione ad internet per motivi di sicurezza? Nessun problema: la NSA ha riservato trattamenti particolari anche per queste. Tra l’arsenale a disposizione della NSA vi sono apparecchiature USB e Ethernet ben camuffate che possono trasmettere segnali radio a corto raggio e altri apparecchi hardware più robusti per trasmissioni a lungo raggio. Questi dispositivi radio creano un’Internet nascosta che consente alla NSA di trasmettere dei dati fuori della rete privata di un “nemico” e raccoglierli nel sistema XKeyscore.

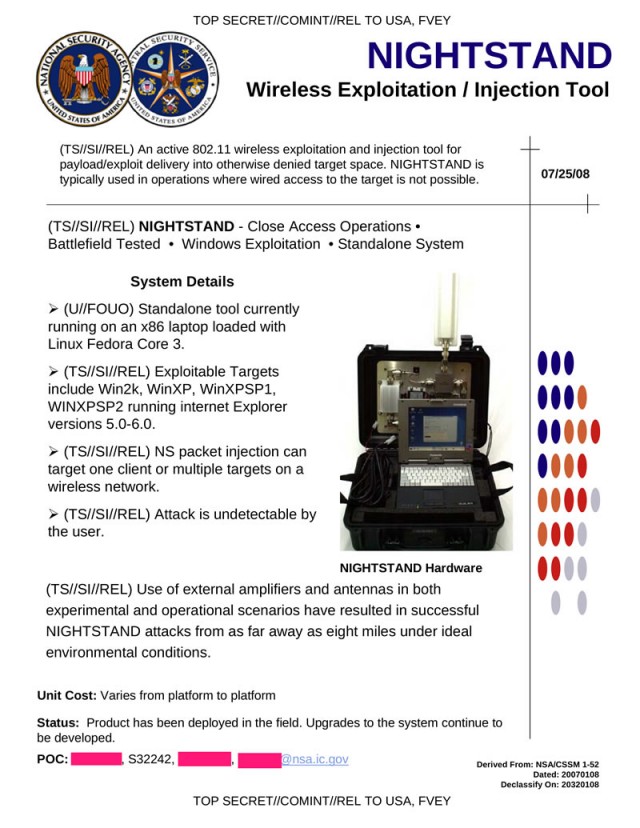

Pensate sia finita qui? No di certo. Per quelle reti che la NSA non può accedere fisicamente, c’è Nightstand, un sistema Wi-Fi autonomo di hacking che può intrufolarsi in reti infomratiche fino a otto chilometri di distanza, in condizioni ottimali s’intende… Nightstand dirotta la rete e utilizza degli attacchi di “packet injection” per installare exploit sui computer della rete bersaglio. Combinato con un exploit di Windows chiamato Somberknave, che utilizza l’adattatore Wi-Fi di un computer, questo sistema potrebbe essere utilizzato per trasmettere i dati dei singoli computer della rete bersaglio anche quando non sono connessi intenzionalmente a una rete.

Ma perché fermarsi a dati di rete? La NSA utilizza anche alcuni strumenti piuttosto esotici per catturare video del computer, la pressione dei tasti della tastiera, e persino l’audio ambientale, che sono oggettivamente più difficili da catturare tramite backdoors. E lo fa tramite dispositivi elettronici passivi che sono in realtà alimentati da onde elettromagnetiche, come accade per i trasponder, in pratica delle microspie. Questi dispositivi vengono alimentati da un segnale radio ad onda continua inviato da un radar portatile (operante da 2 Watt fino a un massimo di 1 kWatt di potenza nella gamma 1-2GHz), e restituiscono un flusso costante di dati come un segnale riflesso. Ciò consente agli operatori della NSA di sintonizzarsi e visualizzare ciò che sta accadendo sullo schermo di un computer o ascoltare ciò che viene detto nella stanza.

Hacking smartphone

Il catalogo NSA include anche una serie di strumenti software che permettono di rubare dati da una vasta gamma di smartphone e telefoni cellulari. Una backdoor, chiamata Dropoutjeep, è un sistema software per i dispositivi Apple iOS che consente alla NSA di controllare e monitorare a distanza quasi tutte le caratteristiche di un iPhone, tra cui la geolocalizzazione, messaggi di testo, il microfono e telecamera (e stando ad alcune ricerche, sembra che Dropoutjeep ha sempre funzionato in ogni apparecchio in cui è stato installato). Un altro pacchetto, chiamato Toteghostly, fa lo stesso per i telefoni basati sul sistema operativo embedded Windows Mobile.

Sia Dropoutjeep e Toteghostly richiedono “stretti metodi di accesso” per l’installazione, in altre parole per installare la backdoors bisogna stare a stretto contatto con il telefono, maneggiarlo fisicamente. Ma il documento afferma che presto sarà sviluppata una versione capace di installarsi da remoto. E se ciò veniva affermato nel 2008… Un altro strumento, chiamato MonkeyCalendar, permette di installare da remoto un software per monitorare la propria posizione di un qualsiasi telefono GSM.

Ma questi non sono gli unici modi con cui la NSA può arrivare ad intercettare i dati di un telefono cellulare. Vi sono anche altri dispositivi di monitoraggio via wireless, conosciuti come “networks in a box” e altri strumenti che possono “fingersi” celle di comunicazione cellulare e intercettare il traffico voce, dati ed SMS di qualunque dispositvo entri nella cella. Un programma “tripwire” chiamato CandyGram si occupa poi di inviare delle notifiche ogni volta che un telefono cellulare si connette a una “finta” cella di trasmissione cellulare.

Vecchi e nuovi trucchi

E’ importante notare che gli exploit descritti nei documenti sono in gran parte obosleti, quindi è probabile che non diano un quadro completo di ciò che la NSA è capace di fare oggi. Ciò non significa che queste tecniche non sono più in circolazione: in effetti anche Windows XP è ancora installato in moltissimi computer.

La NSA ha un atteggiamento simile agli altri paesi che ci spiano attraverso i loro servizi di intelligence, tra cui Cina, Russia e Francia. Ma a prescindere dai problemi che la pubblicazione di questi documenti possano creare per la NSA, anche i grandi produttori come Cisco e Juniper si trovano ad affrontare gli stessi problemi e le relative polemiche sui controlli, la sicurezza e la privacy dei dati. E anche se Dell, HP, Cisco e Juniper si dichiarano estranei a questa faccenda, questi documenti rappresentano una prova tangibile della loro vulnerabilità e potrebbero essere usati contro di loro quando cercheranno di vendere dei prodotti a un governo straniero.

A secure computer is one that’s turned off – Kevin Mitnick, The Art of Deception